IA générative : LLaMandement aide les agents publics à résumer les amendements parlementaires

Améliorer le service public par la technologie. Un travail collectif que mènent les différentes directions numériques du Gouvernement depuis plusieurs années. La dernière innovation en date n'est autre qu'un grand modèle de langage baptisé LLaMandement et basé sur le modèle Llama 2 de Meta. Il apporte une réponse à la problématique de la gestion d'un nombre d'amendements toujours plus important par les agents de l'administration française.

Depuis le début de la XVIe législature de la cinquième République française en juin 2022, pas moins de 85 345 amendements ont été déposés. Si seulement 5% d'entre eux sont adoptés, le travail lié est considérable. Chacun des amendements soumis à l'examen de l'une des deux chambres est analysé et traité par des agents de l'administration centrale travaillant pour le gouvernement, avec pour objectif de faciliter le bon déroulement des discussions, des débats et des votes au Parlement.

Depuis le début de la XVIe législature de la cinquième République française en juin 2022, pas moins de 85 345 amendements ont été déposés. Si seulement 5% d'entre eux sont adoptés, le travail lié est considérable. Chacun des amendements soumis à l'examen de l'une des deux chambres est analysé et traité par des agents de l'administration centrale travaillant pour le gouvernement, avec pour objectif de faciliter le bon déroulement des discussions, des débats et des votes au Parlement.

En 2020, l'Etat a lancé une plateforme baptisée Signale (Système interministériel de gestion numérique des amendements législatifs) qui permet aux agents administratifs de coordonner et de travailler plus efficacement sur leurs tâches liées aux projets de loi (en particulier les amendements). Par exemple, elle facilite la rédaction de notes de synthèse et la création de tableaux pour la préparation des réunions interministérielles concernant les textes législatifs.

Optimisant le travail des agents administratifs sur les projets de loi, cette plateforme représentait alors une avancée considérable au vu du nombre d'amendements qui augmente avec le temps, atteignant souvent des milliers pour un projet de loi donné.

Un travail fastidieux transformé par l'IA générative

Poursuivant son travail de transformation numérique, le service public s'est donc emparé de l'IA générative pour gérer le travail lié au traitement des amendements. Ainsi, à l’automne dernier, la direction de la transformation numérique (DTNum) a mis en place une solution qui affecte automatiquement aux bonnes équipes les amendements parlementaires reçus à l’occasion des lois de finances, et chargée d’en faire le résumé automatique par une solution d’IA générative.

Le grand modèle de langage baptisé LLaMandement s'appuie sur le modèle open source LlaMa-2 70B de Meta, et mais a été "soumis à un fine-tuning par les agents du Gouvernement" via la technique d'adaptation de faible rang (low-rank adaptation ou LORA) pour affiner le modèle LLaMA sélectionné. Cette technique introduit l'adaptabilité dans l'apprentissage des modèles, particulièrement bénéfique pour les modèles comme LLaMA, en insérant des paramètres supplémentaires.

Des paramètres qui sont spécifiquement conçus pour adapter la réponse du modèle aux subtilités du langage législatif sans formation intensive ni altération significative de sa structure. Pour son entraînement, les équipes indiquent avoir utilisé 15 397 paires d'amendements et de résumés, des données issues de la plateforme Signale.

Des paramètres qui sont spécifiquement conçus pour adapter la réponse du modèle aux subtilités du langage législatif sans formation intensive ni altération significative de sa structure. Pour son entraînement, les équipes indiquent avoir utilisé 15 397 paires d'amendements et de résumés, des données issues de la plateforme Signale.

Des résumés neutres et un gain de temps considérable

Avec LlaMandement, l'objectif est d'améliorer l'efficacité du traitement des travaux parlementaires français (incluant la rédaction des fiches de banc et les travaux préparatoires des réunions interministérielles) grâce à la production de résumés neutres des projets et propositions de loi. Selon Esther Mac Namara, déléguée à la transformation numérique (DTNum) de la direction générale des finances publiques (DGFIP) et rattachée au ministère de l'économie et des finances

ce travail permet aux agents de se concentrer sur la préparation de la partie politique de la réponse en leur libérant un temps précieux, dans un contexte d'urgence

Ainsi, dans le cadre de la mise en œuvre des outils d'IA, un taux d'auto-attribution de 94% a été atteint pour près de 5400 amendements en moins de 10 minutes, un résultat encourageant démontrant leur potentiel d'efficacité et d'exactitude.

Le fruit de travaux conjoints de différentes administrations

Cette solution est l'aboutissement de travaux conjoints de direction de la Législation fiscale (DLF) – rattachée à la direction générale des Finances publiques (DGFiP) – ainsi que des équipes data scientists de la direction de la transformation numérique (DTNum) rattachée à la Direction générale des Finances publiques et la Dinum.

Source : L'usine Digitale

Publié le par Célia Séramour

En parler sur le forum

Logiciel libre : une philosophie du don ?

Qu’y a-t-il de commun entre un hacker de la côte Est des États-Unis féru de programmation et un Indien d’Amérique du temps jadis ? Peu de choses en apparence. Pourtant, à y regarder de plus près, avec l’œil de l’ethnologue, ces deux tribus partageraient un même culte du don. | Journal du Net

Le succès grandissant des logiciels libres promus inlassablement depuis près de vingt ans par ses militants, et désormais bien au-delà, n’est plus à démontrer. Le succès de cette entreprise, appuyée sur la notion trompeuse du bénévolat, a encouragé l’idée selon laquelle les contributions des partisans du libre reposent sur une éthique, voire une « philosophie du don ». Quelles sont la validité et la pertinence d’une telle association, et de quoi parle-t-on au juste ?

La notion de don fait fréquemment l’objet d’une confusion. En effet, il est d’usage de croire que celui-ci appelle un contre-don obligé, une contrepartie différée impliquant en définitive le droit d’exiger en retour.

Or, il n’en est rien si l’on tient pour acquis que cette structure anthropologique, observée tant chez les Mélanésiens que les Amérindiens, pour être accompagnée d’une obligation morale, n’implique aucune contrainte juridique. Si l’on y regarde de plus près, l’objectif n’est nullement l’échange de propriétés. En réalité, le don aboutit à un abandon qui tempère la triple obligation de « donner, recevoir et rendre » dégagée en 1924 par Marcel Mauss (Alain Testart, Critique du don, Syllepse, 2007). Pour autant, le don n’est pas un cadeau (Mary Douglas, Comment pensent les institutions, La Découverte, 2007). Le malentendu une fois levé, quelle clef de compréhension des pratiques du logiciel libre cette notion dessinée en creux délivre-t-elle ?

Le don remplit la fonction d’un principe liant qui permet au donataire de montrer son attachement à un système de valeurs.

« Il n’est de don que de ce qui excède par sa dimension symbolique la dimension utilitaire et fonctionnelle des biens et des services » et c’est d’abord le lien social que le don s’attache à édifier (Alain Caillé, Anthropologie du don, La Découverte, 2007). Le bénéfice non explicite est en réalité acquis au donateur tandis que le donataire est rendu dépositaire de valeurs.

Richard Stallman, alors qu’il conduisait des recherches en programmation au MIT, a considéré que le développement et la promotion du logiciel libre participaient d’une véritable « philosophie » – certains partisans emploieront rapidement l’expression « philosophie du don » – tout autant que d’une règle comportementale devant guider et inspirer les principes de la circulation sur le réseau. Cela a conduit Stallman à remarquer que l’expression free software (logiciel libre) est souvent l’objet d’une méprise ou plutôt d’une incompréhension conduisant à brouiller le concept.

Se démarquant d’activistes libertaires comme John Perry Barlow ou Esther Dyson, il soutient que celui-ci n’entretient pas de rapport avec la gratuité – les logiciels libres ne s’opposant ni au commerce ni à l’idée de rémunération, contrairement à une idée reçue – mais plutôt avec la liberté. Le slogan de la Free Software Fondation (FSF) « Free as in free speech not as in free beer » entend ainsi dissiper, non sans humour, tout malentendu.

Cette liberté se décline en liberté d’utiliser le programme pour quelque usage que ce soit, y compris commercial, de modifier ce même programme via son code source, d’en redistribuer des copies au besoin modifiées et, ce faisant, elle se conjugue dans le même temps avec la lutte contre le secret. Ainsi, l’expression open source utilisée par ailleurs serait impropre à décrire cette philosophie dès lors qu’elle éclipse le terme « liberté ».

Le logiciel libre se conçoit donc comme un bien sémiophore, porteur de sens. Et c’est précisément dans ce sens que le don peut être compris comme une reconnaissance de la communauté du libre avec l’organisation et les valeurs qu’elle promeut. Pour autant, un dilemme est apparu à la FSF.

Pour garantir la liberté attachée au logiciel, seule une protection juridique par le biais d’une licence d’utilisation est en mesure d’empêcher une société de récupérer un logiciel libre pour, au terme de quelques modifications, le transformer en logiciel propriétaire. Afin de contrer une telle menace, le « don » a pris appui sur un contrat de licence comme la Licence Publique Générale « GNU » et ses déclinaisons, ce document juridique marquant l’appartenance à la communauté du libre, elle-même appuyée sur une fondation, la FSF.

L’instrument juridique formalise, par conséquent, la reconnaissance réciproque et renforce l’interdépendance des contractants au profit d’un partage de valeurs communes. En filigrane de la philosophie du don, c’est bien une théorie du changement social qui trouve à s’exprimer. En cela, le projet GNU, qui double la licence d’utilisation par un véritable contrat social, se présente comme un projet total.

lire l'article sur le site d'origine...

Publié le par David Fuks Dit Forest

En parler sur le forum

Recoupement d’informations en ligne : ce que vous publiez peut dévoiler votre vie privée

Ce que vous publiez sur Internet, même sous pseudo, peut permettre de vous identifier et de révéler votre vie privée. Les méthodes de réidentification appelée Renseignement d’Origine Source Ouverte (ROSO ou OSINT) consistent à collecter et recouper des informations en ligne. À travers la description de leur fonctionnement, la CNIL sensibilise sur les risques et propose des moyens pour limiter les atteintes à la vie privée.

Relier des données éparpillées pour identifier un individu

Il est tentant de penser qu’une photographie d’un lieu publiée sur Internet ou un réseau social, est une donnée totalement anonyme si aucun individu n’est identifiable sur la photo et si son auteur n'est pas mentionné.

En effet, seule, cette photographie ne permet pas d’identifier une personne.

Toutefois, en reliant cette photographie à un identifiant, à d’autres comptes de réseaux sociaux ou en utilisant certaines techniques (données de géolocalisation, recherche d’image inversée), il est possible de recouper les informations pour révéler certaines données : la localisation de la photographie, sa date, voire son auteur.

Aussi, les données que vous publiez sur une multitude d’applications et de plateformes doivent être considérées dans leur ensemble. À la manière d’un dessin que l’on découvre en reliant des points, la multiplication des sources d’informations accessibles sur Internet permet de révéler une identité en reliant différentes données éparpillées publiquement, même si elles ne sont pas, individuellement, identifiantes.

Par exemple, en recoupant une publication de photographie sur un réseau social sous pseudonyme, un avis laissé sur un restaurant et les données du footing matinal géolocalisé publiées pour comparer ses performances, il est possible d’identifier une personne, son travail et son adresse personnelle.

Ces méthodes de réidentification sont un ensemble de techniques regroupées dans une discipline appelée Renseignement d’Origine Source Ouverte (ROSO ou OSINT).

Particulièrement vigilante à la réutilisation des données personnelles publiquement accessibles, la CNIL explore depuis de nombreuses années les différentes méthodes de réidentification (par exemple le projet CabAnon et 2017 ou Geo Trouve-Tous en 2022). Dans la poursuite de ces travaux et afin de sensibiliser les personnes aux risques pour leur vie privée, le Laboratoire d’innovation numérique de la CNIL montre comment il est techniquement possible de remonter la piste des données d’un internaute pour le réidentifier et d’apprendre beaucoup de choses à son sujet.

Qu’est-ce que le Renseignement d’Origine Source Ouverte (ROSO ou OSINT) ?

Le Renseignement d’Origine Source Ouverte (ROSO), aussi appelé OSINT en anglais (Open Source INTelligence), consiste à identifier des individus ou des entités, en utilisant des informations publiquement disponibles.

Aujourd’hui, le ROSO présente un intérêt pour divers acteurs professionnels, notamment :

• des journalistes : pour la vérification des sources (ou fact-checking) ;

• le monde de la sécurité : les attaquants peuvent mieux connaître leurs cibles et amasser le plus d’indices possible pour déceler une faille à exploiter. À l’inverse, il permet de surveiller si des informations sont publiées à la suite d’une violation de données (pour le cadre du RIFI, voir la fiche dédiée) ;

• les services d’enquêtes : par exemple les services de police/gendarmerie, de l’administration fiscale ou encore de la CAF peuvent, dans le cadre de leur pouvoir d’enquête, remonter et recouper des informations ouvertes ;

• des recruteurs : la CNIL a dédié à cette pratique une fiche de son guide du recrutement.

La réutilisation d’information disponible publiquement n’est pas interdite par principe. Cependant, elle doit notamment respecter les principes de protection des données contenus dans le règlement général sur la protection des données (RGPD) et la loi Informatique et Libertés (loyauté de la collecte, base légale du traitement, information des personnes, finalité, etc.).

Afin de clarifier le cadre légal, la CNIL a publié après consultation publique une série de fiches destinées a aider les réutilisateurs professionnels collectant des données personnelles en vue d’une exploitation de celles-ci. Ces fiches abordent notamment certaines thématiques comme le moissonnage de données (webscraping).

Attention

Même si l’utilisation des techniques de ROSO n’est pas en soi interdite, la seule diffusion publique d’une donnée personnelle ne vous autorise pas à la réutiliser pour n’importe qu’elle finalité.

La recherche et le recoupement d’informations, par l’intermédiaire du ROSO, sur une personne est une démarche intrusive.

Par exemple, utiliser le ROSO en vue de révéler des informations relatives à la vie privée, familiale ou professionnelle d'une personne ou permettant de l'identifier ou de la localiser et l’exposant à un risque direct, qui ne peut être ignoré, d’atteinte à sa personne ou à sa famille, est passible de 3 ans d’emprisonnement et de 45 000 euros (article 223-1-1 du code pénal).

Comment se protéger contre le ROSO ?

Ces méthodes fonctionnent par recoupement d’informations. Aussi, pour limiter les risques, il faut essayer de maintenir une certaine étanchéité entre les différents comptes que vous souhaitez garder séparés, et de maîtriser vos données :

• utilisez des pseudos et des courriels différents pour ces comptes ;

• ne postez pas la même photographie/vidéo sur différentes plateformes ;

• évitez de diffuser publiquement des informations permettant de vous retrouver (adresse, documents d’identité, plaque d’immatriculation, cartes d’embarquement, etc.) ;

Plus généralement quand vous partagez des contenus :

• avant de publier la photographie permettant d’identifier un tiers, demandez-lui son accord ;

• vérifiez et réglez les paramètres de confidentialité des applications que vous utilisez pour éviter que vos postes contiennent trop d’information (comme la géolocalisation), adaptez la portée de la diffusion (amis, amis d’amis ou public) en fonction des contenus;

• ayez conscience qu’une photo peut parfois être localisée et datée grace aux éléments qui sont dessus. Vous pouvez par ailleurs vérifier vos propres photos à la recherche de détails révélateurs.

Pour mieux comprendre le ROSO et vous protéger, vous pouvez regarder la démonstration du LINC et essayer de reproduire la méthode sur vos propres données.

Publié le

En parler sur le forum

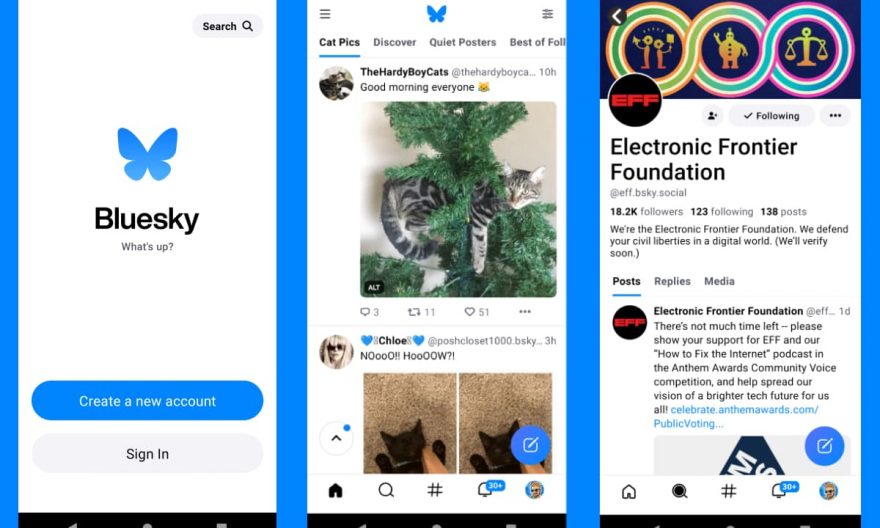

Tout savoir sur le réseau social Bluesky, le nouveau Twitter décentralisé de Jack Dorsey

La concurrence est rude dans le monde des réseaux sociaux : après le lancement de Threads lancé par Meta, pour concurrencer X, une annonce a fait le tour des médias en ligne : il est maintenant possible de rejoindre le nouveau réseau social Bluesky, lancé par l’ancien fondateur de Twitter, sans invitation ni liste d’attente, juste en s’inscrivant en ligne ou en téléchargeant l’application.

On vous explique ce qu’est Bluesky, son positionnement, et comment ouvrir un compte sur cette nouvelle plateforme sociale en ligne.

Bluesky, c’est quoi ? Définition

Bluesky, c’est avant tout l’œuvre de Jack Dorsey, le fondateur de Twitter, qui ne cesse de repousser les limites de l’innovation dans le monde digital. Bien plus qu’un simple réseau social ; c’est une plateforme qui réinvente la manière dont nous interagissons en ligne. Conçu pour favoriser des échanges authentiques et significatifs, Bluesky s’efforce de créer une communauté où la parole est libre, sans contraintes ni limitations. Il se positionne comme un espace où la créativité et l’expression individuelle sont célébrées.

Bluesky, c’est avant tout l’œuvre de Jack Dorsey, le fondateur de Twitter, qui ne cesse de repousser les limites de l’innovation dans le monde digital. Bien plus qu’un simple réseau social ; c’est une plateforme qui réinvente la manière dont nous interagissons en ligne. Conçu pour favoriser des échanges authentiques et significatifs, Bluesky s’efforce de créer une communauté où la parole est libre, sans contraintes ni limitations. Il se positionne comme un espace où la créativité et l’expression individuelle sont célébrées.

De Twitter, devenu X, à Bluesky

L’histoire de Bluesky remonte à l’évolution de Twitter, le réseau social emblématique fondé par Jack Dorsey en 2006. D’abord axé sur la diffusion de messages courts (appelé micro-blogging), Twitter a connu diverses transformations au fil des ans. En 2020, Dorsey a annoncé son intention de créer Bluesky, un réseau social décentralisé, offrant ainsi une alternative à l’approche centralisée de Twitter. Entre temps, et sous l’impulsion d’Elon Musk, qui avait racheté 9,1% des actions en avril 2022, puis avait fini par racheter entièrement l’entreprise, Twitter est devenu X.

L’idée derrière Bluesky est de permettre aux utilisateurs de reprendre le contrôle de leur expérience en ligne. Plutôt que d’être soumis à des algorithmes centralisés, les utilisateurs auront la possibilité de personnaliser leur expérience et de participer activement à la modération du contenu. Cette transition marque un tournant majeur dans l’histoire des réseaux sociaux, mettant l’accent sur la décentralisation et la transparence.

Quel positionnement vise ce réseau social ?

Bluesky aspire à devenir le catalyseur d’un changement profond dans la manière dont nous utilisons les réseaux sociaux. Son positionnement repose sur la valorisation de la diversité des voix, la protection de la vie privée et la lutte contre la désinformation. En favorisant la décentralisation, Bluesky cherche à réduire la concentration du pouvoir et à donner aux utilisateurs un rôle actif dans la définition des règles de la plateforme.

L’objectif de Bluesky n’est pas seulement de proposer un nouvel espace numérique, mais de créer une communauté engagée et responsable. Le réseau social vise à encourager des discussions constructives, à promouvoir la diversité des opinions et à fournir un environnement numérique où chacun se sent libre de s’exprimer sans craindre la censure.

Comment s’inscrire et créer un compte sur Bluesky ?

Avant cette récente ouverture à tous, l’accès à Bluesky était précédemment réservé aux privilégiés qui recevaient des invitations de la part des utilisateurs existants. Cette approche limitée visait à gérer soigneusement la croissance du réseau social décentralisé qui, au cours de la dernière année, avait attiré l’attention de près de 3 millions d’utilisateurs. Chaque nouvel inscrit bénéficiait alors d’une invitation hebdomadaire à distribuer, créant ainsi un cercle restreint d’utilisateurs. Cependant, Bluesky a décidé de mettre fin à cette exclusivité, annonçant le 6 février 2024 que la plateforme serait désormais accessible à tous, marquant ainsi un tournant dans sa stratégie d’expansion.

Aujourd’hui, accéder à Bluesky est simple : la première consiste à créer un compte via l’interface sur navigateur, en allant sur https://bsky.app/. Il suffit de se rendre sur la page de création de compte et de remplir les informations nécessaires (adresse email, mot de passe, date de naissance et numéro de téléphone valide).

lire la suite sur le site d'origine...

Publié le par Smaïl de EmarketerZ

En parler sur le forum

AI-Act : la voie est libre pour une loi européenne sur l'intelligence artificielle | Frankkfurter Allgemeine

Finalement, tout s'est déroulé sans accroc. Après que le FDP ait cédé et que le gouvernement fédéral ait donné son accord, plus aucun État ne s'est opposé à l'AI Act lors du vote à Bruxelles.

La voie est libre pour la loi européenne sur l'intelligence artificielle. Après que la France, l'Allemagne et l'Autriche aient retiré leurs réserves sur le texte de loi négocié dès la mi-décembre par les négociateurs du Parlement européen et du Conseil des ministres, une adoption unanime s'est dessinée vendredi lors du vote des ambassadeurs de l'UE.

Dès que le Parlement européen aura donné son accord, la loi, généralement abrégée en anglais comme "AI Act", pourra entrer en vigueur. Il n'y a plus aucun doute à ce sujet. L'UE est ainsi le premier législateur à établir des règles claires pour l'utilisation de l'intelligence artificielle (IA).

Dès que le Parlement européen aura donné son accord, la loi, généralement abrégée en anglais comme "AI Act", pourra entrer en vigueur. Il n'y a plus aucun doute à ce sujet. L'UE est ainsi le premier législateur à établir des règles claires pour l'utilisation de l'intelligence artificielle (IA).

La loi échelonne les obligations en fonction du risque que peut représenter une intelligence artificielle. Certaines applications particulièrement sensibles sont totalement interdites par l'AI Act. Le "social scoring" en fait partie. On entend par là l'évaluation du comportement des personnes. En Chine, cette méthode est utilisée pour inciter les gens à adopter un comportement conforme au système.

Les applications à haut risque, dont l'utilité est indéniable mais qui peuvent causer des dommages irréparables, doivent respecter des normes minimales. C'est le cas, par exemple, des IA qui sélectionnent les candidats à des postes, décident de l'octroi d'assurances ou de crédits et peuvent influencer le résultat d'élections. La conduite autonome est également considérée comme une application à haut risque. Les données qui alimentent de telles IA doivent être sélectionnées de manière à ce que personne ne soit désavantagé. Un être humain doit toujours avoir le contrôle final. En outre, il faut documenter précisément comment le système d'auto-apprentissage fonctionne, comment il se développe et quelles conclusions il tire.

La France et l'Allemagne avaient fait part de leurs inquiétudes.

Il existe des règles spéciales pour les IA génératives apparemment créatives comme les bots textuels ChatGPT d'Open AI ou le bot d'images Midjourney. Les modèles de base sur lesquels reposent ces bots sont notamment mis à contribution. S'ils dépassent une certaine puissance de calcul et sont donc considérés comme "puissants", les fournisseurs doivent non seulement remplir des obligations de transparence, mais aussi contrôler régulièrement leurs modèles et endiguer les risques systémiques. Ils doivent signaler à Bruxelles les incidents graves et faire tester leurs modèles par des tiers. L'UE répond ainsi à la préoccupation selon laquelle de telles solutions d'IA pourraient représenter des dangers incontrôlables pour la démocratie et l'humanité.

Le gouvernement français et le gouvernement allemand s'étaient pourtant engagés en faveur d'une réglementation aussi modérée que possible, notamment pour ne pas freiner leurs espoirs nationaux Mistral et Aleph Alpha. Au cours des dernières semaines, la France a insisté sur la nécessité d'une renégociation, mais elle n'a finalement pas obtenu suffisamment de soutien.

Le ministre fédéral du numérique Volker Wissing (FDP) avait également émis des réserves, car la réglementation des modèles de base de l'IA générative lui semblait trop stricte. En outre, le FDP - tout comme le gouvernement autrichien - trouvait que les règles relatives à la surveillance biométrique en temps réel allaient trop loin, bien qu'elles soient en principe interdites à quelques exceptions près.

L'association numérique Bitkom a plaidé pour une mise en œuvre aussi uniforme que possible de l'AI Act dans les pays de l'UE. "L'AI Act ne doit pas devenir un frein à l'IA", a déclaré la directrice générale de Bitkom, Susanne Dehmel. Selon elle, le gouvernement fédéral ne doit pas pousser les possibilités d'intervention sur le marché jusqu'aux limites de l'admissible, comme c'est le cas avec le RGPD. Lors de la mise en œuvre, il doit mettre l'accent sur les opportunités de l'IA pour l'économie, la société et l'administration. C'est la seule façon pour l'UE de devenir leader dans le domaine de l'IA de confiance.

Après que le FDP a cédé et décidé d'approuver l'AI Act, le gouvernement fédéral a promis une "mise en œuvre peu bureaucratique et favorable à l'innovation". "Nous voulons nous y atteler avec les autres États et la Commission - pour une Europe de l'IA forte"., a déclaré le ministre de l'Économie Robert Habeck (Verts).

lire la suite sur le site d'origine...

Publié le par Katryne

En parler sur le forum

LineageOS est actuellement installé sur 1,5 million d'appareils Android, ravivant le débat autour de l'open source et des services propriétaires

La scène des ROM personnalisées pour les appareils Android a évolué, mais actuellement, 1,5 million d'appareils utilisent LineageOS. Ce projet a repris l'héritage de CyanogenMod, débutant ses constructions en 2016 et restant opérationnel jusqu'à aujourd'hui. LineageOS qui est considéré comme la plus grande distribution de remplacement de la communauté Android est compatible avec diverses marques Android telles que Google, Fairphone, Samsung, OnePlus, Xiaomi, etc., et même avec des marques éteintes comme Essential et LG.

L'émission spéciale du podcast MKBHD's WVFRM, au cours de laquelle David Imel a discuté avec l'équipe LineageOS, a fourni des informations sur la popularité actuelle de LineageOS, révélant qu'il est installé sur environ 1,5 million d'appareils. Les détails sur l'activité de ces appareils, leur composition, et le nombre d'utilisateurs restent inconnus, mais cela offre un premier aperçu de la pertinence de LineageOS dans un contexte où les ROM personnalisées ne sont plus aussi prédominantes ni essentielles qu'auparavant.

Comme dit précédemment, LineageOS est le successeur de CyanogenMod et un système d'exploitation open source pour smartphones et tablettes. Il est basé sur une version épurée d'Android et ajoute des fonctionnalités supplémentaires, notamment l'accès root, des raccourcis dans la barre de notification, un écran de verrouillage étendu et différents thèmes pour l'interface. En outre, il y a souvent des améliorations de performance par rapport au logiciel qu'un fabricant fournit lui-même.

CyanogenMod, souvent abrégé en "CM", constituait un système d'exploitation open source très prisé pour smartphones et tablettes, se basant sur la plateforme Android. Les utilisateurs de CyanogenMod avaient la possibilité de signaler leur utilisation de ce micrologiciel. En mars 2015, Forbes rapportait que plus de 50 millions de personnes utilisaient CyanogenMod sur leurs téléphones.

En 2013, la fondatrice Stefanie Jane (anciennement connue sous les noms de Steve Kondik et Stefanie Kondik) a obtenu un financement à risque pour le projet sous le nom de Cyanogen Inc., en vue de sa commercialisation. Cependant, selon ses déclarations, l'entreprise n'a pas pleinement profité du succès du projet. En 2016, Stefanie Jane a quitté ou été évincée de l'entreprise dans le cadre d'une restructuration impliquant un changement de PDG, la fermeture de bureaux et de projets, ainsi que l'arrêt de certains services. Le code lui-même, étant à la fois open source et populaire, a été forké sous le nouveau nom de LineageOS, avec des efforts déployés pour poursuivre le développement en tant que projet communautaire.

CyanogenMod proposait diverses fonctionnalités et options indisponibles dans le micrologiciel officiel des fournisseurs d'appareils mobiles. Ces fonctionnalités comprenaient la prise en charge des thèmes natifs, du codec audio FLAC, une liste étendue de noms de points d'accès, Privacy Guard pour la gestion des autorisations par application, le tethering sur des interfaces communes, le surcadençage du processeur, l'accès à la racine, des boutons programmables, des "réglages de la tablette", des bascules dans le menu déroulant des notifications (Wi-Fi, Bluetooth, navigation par satellite), ainsi que d'autres améliorations de l'interface et des performances. De nombreuses fonctionnalités de CyanogenMod ont ultérieurement été intégrées dans la base de code officielle d'Android, et les développeurs ont assuré qu'il ne contenait ni logiciel espion ni bloatware.

En 2022, l'équipe de développement de LineageOS a annoncé la disponibilité de la version 19 de son système d'exploitation. Ils ont souligné leur engagement continu depuis la sortie d'Android 12 en octobre précédent, travaillant dur pour intégrer leurs fonctionnalités à cette nouvelle version d'Android. L'équipe a mentionné avoir réussi à adapter efficacement leurs modifications à Android 12L, tirant parti de leur expérience dans l'adaptation aux changements significatifs de Google dans Android 11.

Dans une démarche antérieure en 2021, le groupe de développeurs open source SwitchRoot a annoncé avoir réalisé un portage du système d'exploitation mobile Android 10 sur la Nintendo Switch. Grâce à ce travail, il est désormais possible d'utiliser un port LineageOS 17.1 basé sur Android 10 sur la console de jeu Nintendo Switch.

Le port LineageOS 17.1 développé pour la Nintendo Switch offre diverses fonctionnalités, dont un redémarrage de la charge utile, la prise en charge de la rotation, un pilote d'écran tactile optimisé, une construction basée sur Android TV, des profils de puissance retravaillés, une meilleure prise en charge des accessoires Bluetooth, un support complet des Joy-Con avec des sticks analogiques, une mise en veille prolongée, un pilote WiFi amélioré et une prise en charge de l'application de télévision à distance Shield.

lire la suite sur le site d'origine...

Publié le par Bruno de Developpez.com

En parler sur le forum

Le prochain Windows pourrait voir le jour vers le milieu de l’année 2024

Les indices pointant vers une arrivée pour la mi-2024 de la prochaine version majeure de Windows s’accumulent, mais si cette date est désormais plus ou moins actée, rien n’indique en revanche s’il s’agira de Windows 12 ou de Windows 11 24H2.

Qualcomm devrait lancer sur le marché sa nouvelle puce Snapdragon X Elite vers le milieu de l’année, et ce lancement coïnciderait avec l’arrivée de la prochaine version de Windows. C’est Cristiano Amon (PDG de Qualcomm) lui-même qui a confirmé cette fenêtre de tir, au cours d’une conférence téléphonique destinée aux investisseurs et présentant les résultats financiers de l’entreprise pour le premier trimestre fiscal 2024.

Qualcomm devrait lancer sur le marché sa nouvelle puce Snapdragon X Elite vers le milieu de l’année, et ce lancement coïnciderait avec l’arrivée de la prochaine version de Windows. C’est Cristiano Amon (PDG de Qualcomm) lui-même qui a confirmé cette fenêtre de tir, au cours d’une conférence téléphonique destinée aux investisseurs et présentant les résultats financiers de l’entreprise pour le premier trimestre fiscal 2024.

Un nouveau Windows pour 2024, mais lequel exactement ?

S’il n’a pas nommé explicitement Windows 11 24H2 comme cette future version, tout laisse supposer qu’il est bel et bien question de cette version majeure à venir du système d’exploitation de Microsoft. Les nombreux changements, nouveautés et ajouts de fonctionnalités présentés ces derniers mois justifient totalement le passage à “Windows 11 24H2“, même si l’éventualité de voir directement débarquer Windows 12 à la place reste plausible.

Windows 11 a en effet été annoncé en juin 2021, et lancé en octobre de la même année. Une annonce de Windows 12 pour le mois de juin ou juillet 2024 confirmerait donc le nouveau rythme adopté par Microsoft, à savoir un Windows tous les trois ans. Bref, difficile à l’heure actuelle de savoir à quel Windows exactement Qualcomm fait mention.

Dans tous les cas, le fabricant souhaite véritablement faire coïncider le lancement de son Snapdragon X Elite avec celui du prochain Windows, et on peut supposer que les liens qu’il a tissé ces dernières années avec Microsoft lui permettent de connaitre avec certitude la date effective d’arrivée de ce Windows dopé à l’IA.

Le constructeur espère révolutionner le marché des ordinateurs portables avec sa solution basée sur une architecture Arm, profitant au passage de l’arrivée de ce nouveau Windows pour atteindre ses objectifs. Ce n’est pas la première fois que l’architecture Arm tente de percer sur ce marché, la dernière tentative n’ayant pas vraiment été concluante. Espérons donc que Qualcomm aura plus de chance cette fois-ci.

Publié le par Yannick Guerrini de Tom's Hardware

En parler sur le forum

Recharger son smartphone sur un port USB public, c’est risqué

Les appareils branchés sur les prises USB de bornes publiques peuvent être piratés. Quelles précautions d’usage pour éviter ce « juice jacking » ? | 60millions-mag

Aujourd’hui, on peut recharger son portable ou sa tablette sur port USB gratuitement dans un abribus, un métro, à la gare, un fast-food, un hôtel… Pratique. Sauf que ce geste, anodin, expose à un cyber risque !

Aujourd’hui, on peut recharger son portable ou sa tablette sur port USB gratuitement dans un abribus, un métro, à la gare, un fast-food, un hôtel… Pratique. Sauf que ce geste, anodin, expose à un cyber risque !

Évitez d’utiliser les stations de recharge gratuites dans les aéroports, les hôtels ou les centres commerciaux, alertait ainsi le Bureau fédéral d’enquête (FBI) américain, en avril dernier, sur le réseau social X (ex-Twitter). Des pirates utilisent les ports USB publics pour introduire des logiciels malveillants et des logiciels de surveillance sur les appareils.

Effraction par l’énergie électrique

Cette méthode de piratage ciblant les périphériques en cours de recharge a un nom : le « juice jacking », littéralement l’effraction par l’énergie électrique. Pour la mettre en œuvre, les hackers doivent bricoler les bornes équipées de ports USB, en y intégrant un composant de leur fabrication. Élément qui compromet les appareils branchés au terminal.

Cette menace est très difficile à repérer et à quantifier, avertit Jean-Jacques Latour, directeur expertise cybersécurité pour Cybermalveillance, qui assiste, entre autres, les victimes de hacking. En tout état de cause, si après avoir connecté votre téléphone à une borne de recharge publique, une fenêtre apparaît pour installer ou mettre à jour un logiciel, mieux vaut se débrancher immédiatement. Il peut, en effet, s’agir d’une tentative d’effraction numérique.

Le but des hackers : dérober un maximum de données

Sans réaction de votre part, des logiciels espions, capables d’activer le contrôle à distance de votre appareil, mais aussi d’enregistrer vos conversations et les saisies sur votre clavier, peuvent être installés à votre insu.

Des virus et autres logiciels publicitaires inondant votre écran de notifications sont aussi susceptibles d’infiltrer votre appareil. Dans d’autres cas, les hackers utilisent le « juice jacking » pour dérober un maximum de données personnelles.

lire la suite sur le site d'origine...

Publié le par Adrian de San Isidoro sur 60millions-mag

En parler sur le forum

20 millions de cartes vitales ont fuité, et vous êtes peut-être concernés

La société en charge de la gestion du tiers payant de 20 millions d’assurés français a été piratée.

Nom, prénom, date et lieu de naissance, numéro de sécurité sociale… C’est une nouvelle fuite qui fait tache pour l’administration française. L’entreprise Viamedis, en charge de la gestion du tiers payant pour 20 millions de Françaises et de Français, a annoncé être victime d’un piratage. De nombreuses données sensibles sont dans la nature. Au total, 84 complémentaires santé sont concernées, pour un bilan dont on ignore encore l’ampleur.

Nom, prénom, date et lieu de naissance, numéro de sécurité sociale… C’est une nouvelle fuite qui fait tache pour l’administration française. L’entreprise Viamedis, en charge de la gestion du tiers payant pour 20 millions de Françaises et de Français, a annoncé être victime d’un piratage. De nombreuses données sensibles sont dans la nature. Au total, 84 complémentaires santé sont concernées, pour un bilan dont on ignore encore l’ampleur.

Des données très sensibles

Dans un communiqué de l’entreprise, on découvre que si les noms, prénoms et informations de naissance des assurés ont été compromises, de nombreuses données médicales sensibles font aussi partie du butin des hackers : numéro de sécurité sociale, nom de l’assureur santé, garanties ouvertes au tiers payant… Une mine d’or qui risque de se revendre cher sur le dark web, avec de sérieux risques de phishing dans les semaines et les mois à venir.

Concrètement, les victimes de cette attaque doivent s’attendre à découvrir bientôt dans leur boîte mail des tentatives d’hameçonnage et d’arnaque, se faisant passer pour des organismes officiels de santé, comme Ameli, Mon Espace Santé ou leur mutuelle. Objectif : tromper la vigilance des assurés, au moyen d’un mail prétendument officiel, qui reprendra certaines informations sensibles pour pousser les victimes à cliquer sur des liens malveillants. L’occasion pour les pirates de télécharger discrètement un malware, ou de siphonner des coordonnées bancaires à la barbe des internautes.

Bonne nouvelle tout de même : dans son communiqué, Viamedis précise que certaines données n’ont pas fait l’objet d’un vol de données. Les adresses mails et postales, mais aussi les numéros de téléphones des assurés ne sont pas concernés. L’affaire reste toutefois préoccupante. Ce 2 février 2024, le site officiel de l’entreprise était inaccessible “pour des raisons de sécurité“.

Un piratage d’ampleur inconnue

On l’a dit plus haut, 20 millions d’assurés sont potentiellement concernés par ce piratage. Le problème, c’est que Viamedis elle-même ne sait pas combien de victimes ont été réellement touchées. “Nous sommes toujours en cours d’investigation“, a simplement indiqué le directeur général de la firme Christophe Candé au micro de l’AFP. Malgré une déconnexion rapide de sa plateforme de gestion après la découverte de l’intrusion, l’entreprise reste dans le flou.

Seule certitude : il n’est pas question pour le moment d’une tentative de ransomware, qui consiste pour les pirates à dérober des données, puis à réclamer une rançon à son propriétaire. L’intrusion dans le système de Viamedis, via le compte d’un professionnel de santé, n’a été suivie d’aucune demande.

lire la suite sur le site d'origine...

Publié le par Amandine Jonniaux du JdG

En parler sur le forum

Panoramax : alternative libre pour cartographier le territoire

L’IGN, Institut national de l’information géographique et forestière et OpenStreetMap France ont développé Panoramax un Street View libre et souverain. On vous dit tout.

Le constat de départ est classique : des solutions existent, mais des outils véritablement ouverts, libres d’accès, avec toute la pile logicielle ouverte associée, c’était une autre histoire. Oui, c’était.

Le constat de départ est classique : des solutions existent, mais des outils véritablement ouverts, libres d’accès, avec toute la pile logicielle ouverte associée, c’était une autre histoire. Oui, c’était.

Panoramax : un formidable exemple de commun numérique

L’idée principale est extrêmement simple : je vais sur le terrain et je prends une photo. Cette photo, elle peut servir à différents métiers et différents usages, alors je la partage. Ainsi, cela permet à chacun d’économiser des aller venues en utilisant les photos de la communauté pour son propre besoin. Ces photos ont ensuite vocation à alimenter une grande base de données commune, créant un véritable commun numérique ouvert et accessible à tous sans aucune CGU restrictive. Cela change tout !

En termes d’usages, les phases d’évaluation et d’investigation ont permis de révéler un champ des possibles extrêmement large. Par exemple, il y a beaucoup de collectivités qui prenaient des photos qu’elles utilisaient uniquement pour analyser la qualité des revêtements et l’état des panneaux routiers, les trottoirs, les arbres… Cela a ainsi permis de faire ressortir d’autres usages complémentaires potentiels, comme par exemple, « déterminer quels sont les bâtiments insalubres », simplement en regardant l’état de la façade.

Panoramax en quelques chiffres

6 mois, après le démarrage de l’initiative, on dénombre déjà près de 10 millions de photos reversées et la communauté des contributeurs s’élargit de jour en jour : des particuliers, des collectivités territoriales parmi lesquelles, par exemple le Grand Lyon ou l’Eurométropole de Strasbourg, également de grandes entreprises qui assurent des missions de service public comme Suez ou Veolia.

Un vrai succès, puisque c’est pas moins de 100 000 km de réseau routier qui ont déjà été couverts. 118 contributeurs avec plusieurs réutilisations du contenu et la création d’une visionneuse permettant de se déplacer dans un fonds de carte et voir l’endroit exact où les photos été prises.

Panoramax est une start-up d’État

Autre originalité à relever, l’initiative ne relève pas uniquement de l’IGN mais bien d’un projet en commun avec OpenStreetMap France sous forme d’une start-up d’État. Le principe des start-up d’état a été mis au point par la direction interministérielle du numérique il y a déjà quelques années. L’idée consiste à servir un grand projet, en plusieurs phases, tout en restant particulièrement agile, avec des cycles relativement courts qui permettent de tester si le projet est utile et rencontre réellementson public. Cela a été largement le cas pour Panoramax !

lire la suite sur le site d'origine...

Publié le par Goodtech.info

En parler sur le forum