Mistral AI et "Le Chat" : L'avant-garde Française de l'IA Génératrice

Mistral AI, une startup française basée à Paris, se profile comme un pionnier dans le paysage de l'intelligence artificielle avec son produit innovant "Le Chat" (non, rien à voir avec le fameux savon marseillais). Cette jeune entreprise, n'ayant pas encore célébré son premier anniversaire à ce jour, est déjà au centre de l'attention pour son potentiel à proposer une alternative nationale (cocorico) à des solutions telles que ChatGPT d'OpenAI, Copilot de Microsoft ou encore Gemini (ex Bard) de Google.

Crédit image : MSPowerUser

Crédit image : MSPowerUser

Mistral AI a été fondée avec la vision claire de développer une technologie d'IA génératrice capable de comprendre et d'interagir en français (mais pas que!) de manière naturelle et intuitive. La société ambitionne de se positionner comme un acteur clé dans l'évolution de l'intelligence artificielle, en mettant l'accent sur l'innovation et l'accessibilité. "Le Chat", actuellement en phase bêta, est le fer de lance de cette vision, offrant un aperçu prometteur de ce que l'avenir réserve en termes d'IA conversationnelle, made in France.

"Le Chat" : Innovation en Phase Bêta

En tant que projet en phase bêta, "Le Chat" est au cœur des efforts de R&D de Mistral AI. Cette IA génératrice, bien que jeune, a déjà démontré une capacité impressionnante à gérer des dialogues complexes, reflétant une compréhension nuancée du langage naturel (si si, j'ai testé et c'est assez bluffant). Le développement de "Le Chat" bénéficie du soutien actif du gouvernement français, soulignant l'importance stratégique de cette initiative dans l'ambition de la France de cultiver une solution nationale puissante face aux géants internationaux de l'IA.

Soutien Gouvernemental et Perspectives

Le soutien du gouvernement français à Mistral AI est un signe fort de la reconnaissance du potentiel de "Le Chat" à non seulement rivaliser avec des solutions existantes mais aussi à renforcer l'autonomie technologique de la France. Cette collaboration illustre l'engagement du pays à favoriser l'innovation dans le domaine de l'intelligence artificielle, offrant à Mistral AI une plateforme solide pour son développement et son expansion future.

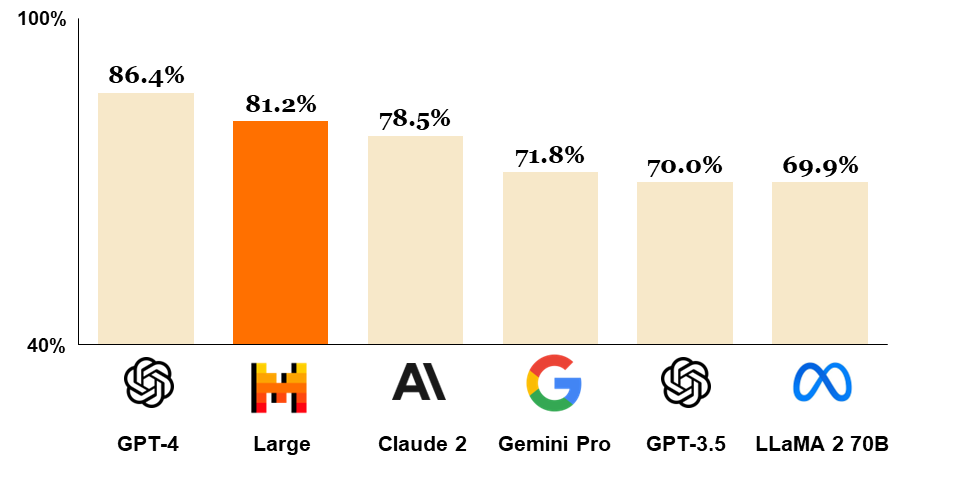

Avec "Le Chat", Mistral AI ne se contente pas de proposer une alternative à ChatGPT, Gemini ou Copilot ; l'entreprise cherche à redéfinir les interactions homme-machine, en mettant l'accent sur une expérience utilisateur personnalisée et une intégration fluide dans le quotidien des francophones avec des performances plus qu'honorables. À mesure que "Le Chat" évolue et s'améliore, il est destiné à jouer un rôle clé dans la manière dont nous interagissons avec la technologie, incarnant l'innovation et l'excellence française dans l'IA.

Crédit image : Mistral AI

Crédit image : Mistral AI

Vers un Avenir Prometteur

Mistral AI, entreprise basée à Paris, est bien positionnée pour mener la charge dans le développement de l'intelligence artificielle génératrice. "Le Chat", bien qu'en phase bêta, est déjà un témoignage de l'ambition et de la capacité de l'entreprise à innover. En tant que fleuron de la technologie française, Mistral AI incarne l'avenir de l'IA conversationnelle, avec des perspectives prometteuses pour une expansion et une influence croissantes dans les années à venir.

Les Défis Techniques et Éthiques de "Le Chat"

L'initiative ambitieuse de Mistral AI avec "Le Chat" se confronte à un double défi : surmonter les obstacles techniques inhérents au développement d'une IA génératrice de pointe et naviguer dans le paysage complexe des questions éthiques liées à l'intelligence artificielle.

Les défis techniques

La conception et l'optimisation de "Le Chat" nécessitent une expertise technique de haut niveau, notamment dans les domaines du traitement du langage naturel (TLN) et de l'apprentissage machine. Les défis comprennent :

• La compréhension Profonde du Langage : "Le Chat" doit être capable de comprendre non seulement le langage mais aussi les subtilités et le contexte culturel spécifiques au français, ce qui représente une tâche complexe étant donné la richesse et la diversité de la langue.

• La personnalisation et l'adaptabilité : Pour offrir une expérience utilisateur véritablement personnalisée, "Le Chat" doit pouvoir s'adapter aux préférences individuelles et apprendre de ses interactions, tout en respectant la vie privée des utilisateurs.

• La "scalabilité" : À mesure que "Le Chat" gagne en popularité, la capacité à monter en charge tout en maintenant des temps de réponse rapides et une expérience utilisateur de qualité devient cruciale.

Les défis éthiques

Les questions éthiques jouent un rôle tout aussi important dans le développement de "Le Chat". Mistral AI doit aborder des préoccupations telles que :

• La vie privée et la sécurité des données : La protection des données des utilisateurs est primordiale, surtout à une époque où les préoccupations relatives à la vie privée sont de plus en plus présentes. Mistral AI doit garantir que "Le Chat" respecte les normes les plus strictes en matière de sécurité des données et de confidentialité.

• Biais et équité : Éviter les biais dans les réponses de "Le Chat" est essentiel pour assurer une expérience équitable pour tous les utilisateurs. Cela implique un travail continu pour identifier et corriger les biais potentiels dans les modèles d'apprentissage.

• Les responsabilités ainsi que la transparence : Mistral AI doit également naviguer dans les eaux délicates de la responsabilité, en veillant à ce que "Le Chat" opère de manière transparente et que les utilisateurs comprennent comment et pourquoi certaines réponses sont générées.

Vers une Solution Équilibrée

Face à ces défis, Mistral AI s'engage à développer "Le Chat" comme une solution non seulement techniquement avancée mais également éthiquement responsable. Le soutien du gouvernement français souligne l'importance de cette initiative, non seulement en termes d'innovation technologique mais aussi en tant que modèle pour le développement éthique de l'intelligence artificielle. En abordant de front les défis techniques et éthiques, Mistral AI et "Le Chat" aspirent à établir de nouvelles normes pour l'IA génératrice, renforçant ainsi la position de la France sur la scène mondiale de l'IA. A condition bien sûr de ne pas être enterrée par Microsoft bien avant son lancement officiel sur le marché.

Sources multiples :

Phonandroid

Mistral AI

L'humanité

Marianne

Publié le par Technifree

En parler sur le forum

Scandale d'espionnage à Bruxelles : Des logiciels de surveillance découverts sur les téléphones des responsables

Un comité de défense du Parlement européen aurait été la cible d'un piratage téléphonique, selon un email interne. Le Parlement européen a demandé mercredi aux membres de son sous-comité de défense de faire vérifier leurs téléphones pour détecter la présence de logiciels espions, après avoir découvert des traces de piratage sur deux appareils.

Crédit image : iStock

Crédit image : iStock

Des membres et des collaborateurs du sous-comité sur la sécurité et la défense (SEDE) de l'enceinte auraient été touchés par des outils intrusifs de surveillance, a indiqué l'institution dans un email interne.

Tous les parlementaires du sous-comité ont été invités à confier leurs téléphones au service informatique de l'institution pour qu'ils soient vérifiés, selon l'email consulté par POLITICO.

Le Parlement européen est en état d'alerte élevée contre les cyberattaques et les ingérences étrangères à l'approche des élections européennes de juin.

En décembre, le site POLITICO avait rapporté qu'un examen interne avait révélé que la cybersécurité de l'institution "ne répond pas encore aux normes de l'industrie" et n'est "pas pleinement alignée sur le niveau de menace" posé par les pirates parrainés par des États et d'autres groupes menaçants.

Un membre du sous-comité de sécurité et de défense s'est soumis à un contrôle de routine mardi, ce qui a permis de découvrir des traces de logiciels espions sur son téléphone. Le membre a déclaré qu'il ne savait pas pourquoi il avait été ciblé par un logiciel de piratage.

La porte-parole adjointe du Parlement, Delphine Colard, a déclaré dans un communiqué que "des traces trouvées dans deux appareils" avaient motivé l'email demandant aux membres de faire vérifier leurs téléphones.

Compte tenu du contexte géopolitique et de la nature des dossiers suivis par le sous-comité sur la sécurité et la défense, une attention particulière est accordée aux appareils des membres de ce sous-comité et au personnel qui soutient son travail

a précisé le communiqué.

Ces nouvelles révélations font suite à des incidents antérieurs impliquant d'autres membres du Parlement européen ciblés par des logiciels espions. Des chercheurs ont révélé en 2022 que les téléphones de membres du mouvement pour l'indépendance catalane, y compris des politiciens de l'UE, étaient infectés par Pegasus et Candiru, deux types d'outils de piratage. La même année, un membre grec du Parlement européen et chef de l'opposition, Nikos Androulakis, figurait parmi une liste de personnalités politiques et publiques grecques ayant été ciblées par Predator, un autre outil de logiciel espion. La présidente du Parlement, Roberta Metsola, avait également été confrontée à une tentative de piratage à l'aide de logiciels espions.

En 2022, les membres du Parlement européen ont mis en place une commission d'enquête spéciale pour examiner la question. Elle a enquêté sur une série de scandales dans des pays tels que l'Espagne, la Grèce, la Hongrie et la Pologne et a déclaré qu'au moins quatre gouvernements de l'UE avaient utilisé abusivement les outils de piratage à des fins politiques.

Le service informatique du Parlement a lancé un système pour vérifier les téléphones des membres à la recherche de logiciels espions en avril de l'année dernière. "Des centaines d'opérations" ont été menées depuis le lancement du programme, précise le communiqué.

Source :

Politico.eu

Publié le par Technifree

En parler sur le forum

Avast condamné par la FTC : interdiction de vendre des données de navigation et amende de 16,5 millions de dollars

FTC ordonne à Avast de cesser de vendre des données de navigation à des fins publicitaires et lui impose une amende de 16,5 millions de dollars pour avoir vendu des données de navigation après avoir prétendu que ses produits bloqueraient le suivi en ligne.

Crédit image : Cloudfront.net

Crédit image : Cloudfront.net

La FTC (Federal Trade Commission) exigera du fournisseur de logiciels Avast le paiement de 16,5 millions de dollars et interdira à l'entreprise de vendre ou de concéder sous licence des données de navigation Web à des fins publicitaires pour régler les accusations selon lesquelles l'entreprise et ses filiales ont vendu de telles informations à des tiers après avoir promis que ses produits protégeraient les consommateurs du suivi en ligne.

Dans sa plainte, la FTC affirme qu'Avast Limited, basée au Royaume-Uni, par le biais de sa filiale tchèque, a collecté de manière déloyale les informations de navigation des consommateurs via les extensions de navigateur de l'entreprise et les logiciels antivirus, les a stockées indéfiniment et les a vendues sans préavis adéquat et sans consentement des consommateurs. La FTC affirme également qu'Avast a trompé les utilisateurs en affirmant que le logiciel protégerait la vie privée des consommateurs en bloquant le suivi par des tiers, mais n'a pas informé adéquatement les consommateurs qu'il vendrait leurs données de navigation détaillées et réidentifiables. La FTC a allégué qu'Avast a vendu ces données à plus de 100 tiers par le biais de sa filiale, Jumpshot.

Avast a promis aux utilisateurs que ses produits protégeraient la vie privée de leurs données de navigation mais a fait le contraire

A déclaré Samuel Levine, directeur du Bureau de la protection des consommateurs de la FTC.

Les tactiques de surveillance d'Avast par appât et commutation ont compromis la vie privée des consommateurs et enfreint la loi.

Depuis au moins 2014, la FTC affirme qu'Avast collecte les informations de navigation des consommateurs via des extensions de navigateur, qui peuvent modifier ou étendre les fonctionnalités des navigateurs Web des consommateurs, et via des logiciels antivirus installés sur des ordinateurs et des appareils mobiles des consommateurs. Ces données de navigation comprenaient des informations sur les recherches Web des utilisateurs et les pages Web visitées, révélant les croyances religieuses, les préoccupations sanitaires, les tendances politiques, l'emplacement, la situation financière, les visites de contenu dirigé vers les enfants et d'autres informations sensibles des consommateurs.

Selon la plainte, non seulement Avast a omis d'informer les consommateurs qu'il collectait et vendait leurs données de navigation, mais l'entreprise a affirmé que ses produits réduiraient le suivi sur Internet. Par exemple, lorsque les utilisateurs recherchaient des extensions de navigateur Avast, on leur disait qu'Avast "bloquerait les cookies de suivi ennuyeux qui collectent des données sur vos activités de navigation" et promettait que son logiciel de bureau "protégerait votre vie privée. Empêchez quiconque d'accéder à votre ordinateur."

Après avoir acheté Jumpshot, un fournisseur de logiciels antivirus concurrent, Avast a rebaptisé la société en tant qu'entreprise d'analyse. De 2014 à 2020, Jumpshot a vendu des informations de navigation collectées par Avast auprès des consommateurs à divers clients, notamment des entreprises de publicité, de marketing et d'analyse de données, ainsi qu'à des courtiers en données, selon la plainte.

La société prétendait utiliser un algorithme spécial pour supprimer les informations d'identification avant de transférer les données à ses clients. Cependant, la FTC affirme que la société n'a pas suffisamment anonymisé les informations de navigation des consommateurs qu'elle a vendues sous forme non agrégée via différents produits. Par exemple, ses flux de données comprenaient un identifiant unique pour chaque navigateur Web à partir duquel elle collectait des informations, ainsi que chaque site Web visité, des horodatages précis, le type d'appareil et de navigateur, et la ville, l'État et le pays. Lorsqu'Avast décrivait ses pratiques de partage de données, elle prétendait faussement qu'elle ne transférerait les informations personnelles des consommateurs que sous forme agrégée et anonyme, selon la plainte.

La FTC affirme que l'entreprise n'a pas interdit à certains de ses acheteurs de données de réidentifier les utilisateurs d'Avast sur la base des données fournies par Jumpshot. Et, même lorsque les contrats d'Avast incluaient de telles interdictions, les contrats étaient libellés de manière à permettre aux acheteurs de données d'associer des informations non personnellement identifiables aux informations de navigation des utilisateurs d'Avast. En fait, certains des produits Jumpshot étaient conçus pour permettre aux clients de suivre des utilisateurs spécifiques ou même d'associer des utilisateurs spécifiques - et leurs historiques de navigation - à d'autres informations détenues par ces clients. Par exemple, comme le prétend la plainte, Jumpshot a conclu un contrat avec Omnicom, un conglomérat de publicité, stipulant que Jumpshot fournirait à Omnicom un "flux de clics complet" pour 50% de ses clients aux États-Unis, au Royaume-Uni, au Mexique, en Australie, au Canada et en Allemagne. Selon le contrat, Omnicom était autorisé à associer les données d'Avast aux sources de données des courtiers en données, sur une base d'utilisateur individuel.

En plus de payer 16,5 millions de dollars, qui devraient être utilisés pour indemniser les consommateurs, l'ordonnance proposée interdira à Avast et à ses filiales de déformer la manière dont elles utilisent les données qu'elles collectent. Les autres dispositions de l'ordonnance proposée comprennent :

• Interdiction de vendre des données de navigation : Avast sera interdit de vendre ou de concéder sous licence des données de navigation provenant de produits de marque Avast à des tiers à des fins publicitaires ;

• Obtenir un consentement exprès affirmatif : l'entreprise doit obtenir un consentement exprès affirmatif des consommateurs avant de vendre ou de concéder sous licence des données de navigation provenant de produits autres que ceux de la marque Avast à des tiers à des fins publicitaires ;

• Suppression des données et des modèles : Avast doit supprimer les informations de navigation sur le Web transférées à Jumpshot et tous les produits ou algorithmes dérivés de ces données ;

• Notification aux consommateurs : Avast devra informer les consommateurs dont les informations de navigation ont été vendues à des tiers sans leur consentement des actions de la FTC contre l'entreprise ;

• Mise en place d'un programme de confidentialité : Avast devra mettre en place un programme de confidentialité complet qui aborde les inconduites mises en lumière par la FTC.

La Commission a voté 3-0 pour émettre la plainte administrative et accepter l'accord de consentement proposé. La présidente de la FTC, Lina M. Khan, rejointe par les commissaires Rebecca Kelly Slaughter et Alvaro Bedoya, a publié une déclaration à ce sujet.

La FTC publiera bientôt une description du paquet d'accords de consentement dans le Federal Register. L'accord sera soumis à des commentaires du public pendant 30 jours après sa publication dans le Federal Register, après quoi la Commission décidera de rendre l'ordonnance de consentement proposée finale. Les instructions pour déposer des commentaires apparaîtront dans l'avis publié. Une fois traités, les commentaires seront publiés sur Regulations.gov.

REMARQUE : La Commission émet une plainte administrative lorsqu'elle a "des raisons de croire" que la loi a été ou est en train d'être violée, et il apparaît à la Commission qu'une procédure est dans l'intérêt public. Lorsque la Commission émet une ordonnance de consentement sur une base finale, elle a force de loi pour les actions futures. Chaque violation d'une telle ordonnance peut entraîner une amende civile pouvant aller jusqu'à 51 744 $.

Les avocats principaux de cette affaire sont Cathlin Tully et Andy Hasty du Bureau de la protection des consommateurs de la FTC.

Sources :

FTC

Plainte FTC

Publié le par Technifree

En parler sur le forum

Les avancées de Google dans l'informatique quantique avec la réduction des erreurs et l'accélération des calculs est un nouveau défis et des promesses pour l'avenir

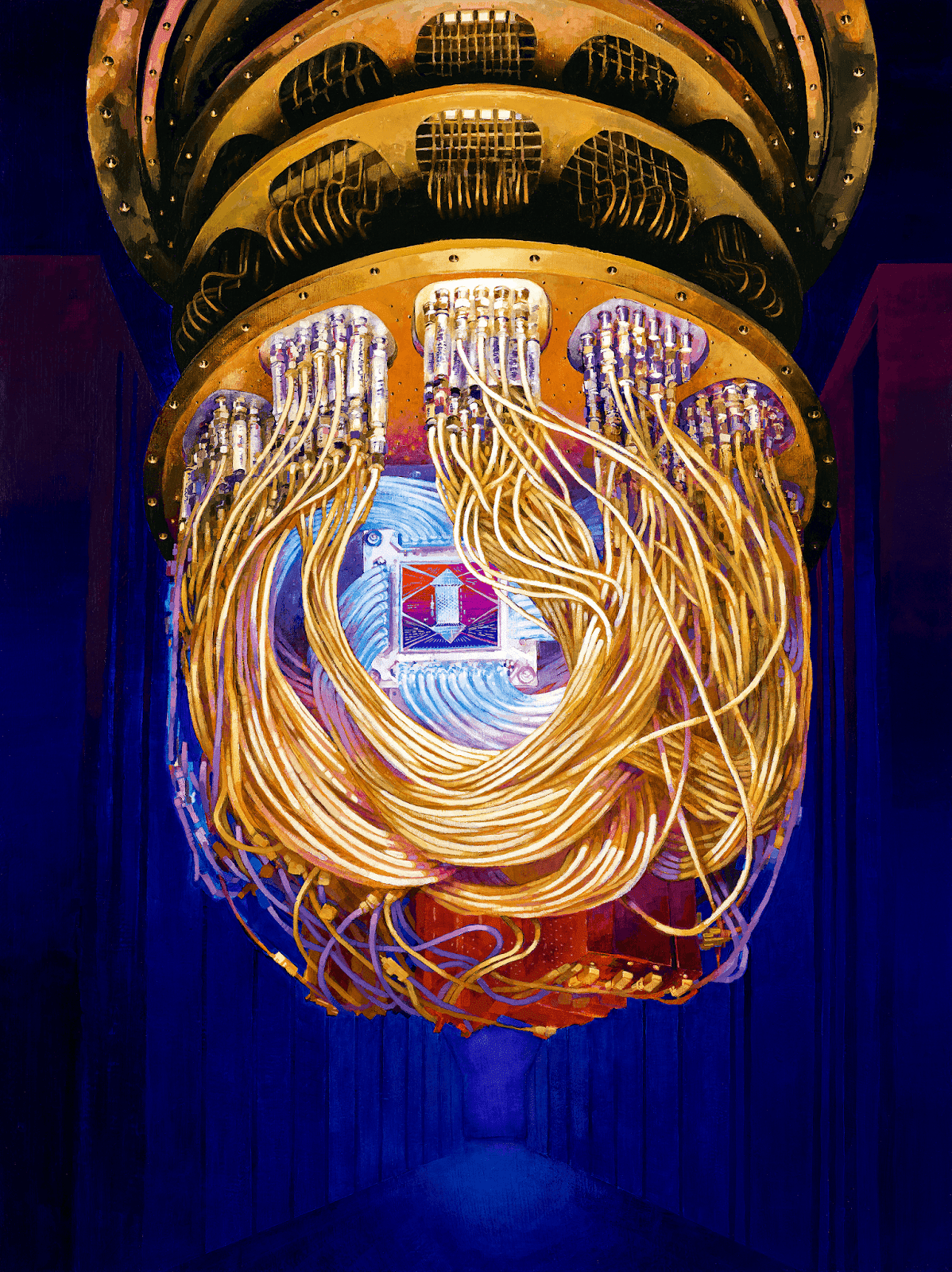

Certes, l'information n'est pas nouvelle, elle date de 2023, mais les avancées récentes de Google dans le domaine de l'informatique quantique continuent de captiver l'imagination et de susciter un vif intérêt dans le monde de la technologie. Avec l'annonce de réductions significatives du taux d'erreur de leur ordinateur quantique et des calculs révolutionnaires réalisés en quelques secondes, Google ouvre la voie à une ère de possibilités quantiques jusqu'alors inimaginables. Ces progrès ne se limitent pas seulement à des succès techniques, mais soulèvent également des questions fondamentales sur l'avenir de la sécurité informatique et l'intégration de cette technologie révolutionnaire dans nos systèmes existants.

Crédit image : Google Research

Crédit image : Google Research

L'informatique quantique est sur le point de transformer notre compréhension de la puissance de calcul et de résoudre des problèmes complexes de manière radicalement différente. Google Quantum AI a révélé une avancée majeure dans la réduction des erreurs de son ordinateur quantique, un défi majeur pour rendre cette technologie pratique et fiable. Grâce à des techniques de correction d'erreurs quantiques, l'entreprise a réussi à réduire de manière significative les taux d'erreur, ouvrant la voie à des calculs plus précis et fiables.

L'ordinateur quantique de Google, Sycamore, a également réalisé des calculs en quelques secondes, un exploit qui aurait pris des décennies à un ordinateur classique. Cette performance remarquable repose sur le principe de la superposition quantique, où les qubits peuvent représenter simultanément les valeurs 0 et 1, offrant ainsi une puissance de calcul inégalée. Cette avancée promet de révolutionner la recherche scientifique en permettant la modélisation de systèmes complexes avec une précision sans précédent.

Cependant, ces progrès ne sont pas sans poser de défis. La puissance de calcul accrue des ordinateurs quantiques soulève des préoccupations en matière de sécurité informatique, car les systèmes de chiffrement actuels pourraient devenir obsolètes face à leur capacité à résoudre rapidement des problèmes complexes. Il est impératif que les chercheurs et les entreprises repensent les méthodes de chiffrement pour faire face à cette nouvelle réalité.

Malgré ces avancées impressionnantes, il reste encore beaucoup de travail à faire pour rendre les ordinateurs quantiques accessibles et pratiques pour une utilisation quotidienne. Des défis techniques tels que la correction d'erreurs et la stabilité des qubits doivent être surmontés, et il est nécessaire de trouver des moyens efficaces d'intégrer cette technologie dans nos systèmes informatiques existants.

Les progrès réalisés par Google dans le domaine de l'informatique quantique ouvrent de nouvelles perspectives passionnantes tout en posant des défis significatifs pour l'avenir de la sécurité informatique et de la technologie en général. L'avenir de l'informatique quantique est prometteur, mais il nécessitera une collaboration continue et une innovation constante pour réaliser pleinement son potentiel révolutionnaire.

Sources multiples :

Siècle Digital

TrustMyScience

Google Research

Publié le par Technifree

En parler sur le forum

La CEDH interdit l'accès aux clés de chiffrement des messageries : une victoire pour la vie privée en Europe

La Cour Européenne des Droits de l'Homme (CEDH) a rendu un jugement crucial concernant l'accès des autorités aux messages chiffrés des utilisateurs des applications de messagerie, en particulier dans l'affaire opposant Telegram au Service fédéral de sécurité russe (FSB). Le FSB avait demandé à Telegram de fournir les clés de chiffrement permettant d'accéder aux messages d'un utilisateur dans le cadre d'une enquête sur le terrorisme. Cette demande était basée sur une loi russe de 2017 exigeant des plates-formes de communication qu'elles fournissent ces clés sur demande des autorités.

Crédit image : france24 - AFP

Crédit image : france24 - AFP

La CEDH a estimé que cette loi russe violait le droit à la vie privée, car elle permettait un accès généralisé aux communications électroniques sans garanties suffisantes pour protéger la vie privée des utilisateurs. La décision de la CEDH va à l'encontre de la législation russe et remet en question les pratiques similaires dans d'autres pays européens.

Cette affaire met en lumière les débats persistants sur le chiffrement et la surveillance dans le monde numérique. Alors que les autorités insistent sur la nécessité de lutter contre la criminalité, notamment le terrorisme et la pédopornographie, en accédant aux communications chiffrées, les défenseurs des droits numériques et de la vie privée soutiennent que le chiffrement est essentiel pour protéger les données personnelles et garantir la confidentialité des communications.

La décision de la CEDH pourrait avoir des répercussions sur les législations en cours de discussion dans plusieurs pays européens, notamment en France et au Royaume-Uni, où des propositions similaires visant à affaiblir le chiffrement sont en débat. Les autorités argumentent que l'accès aux communications chiffrées est nécessaire pour assurer la sécurité publique, tandis que les défenseurs des droits numériques mettent en garde contre les risques pour la vie privée et la liberté d'expression.

Cette décision souligne ici la nécessité de trouver des solutions alternatives pour l'application de la loi, sans compromettre les droits fondamentaux des individus. Elle met en lumière les défis liés à l'équilibre entre la sécurité et la vie privée dans un monde de plus en plus numérique, tout en soulignant l'importance de protéger les droits de l'homme et les libertés individuelles dans le cyberespace.

Sources multiples :

Le Monde.fr

Developpez.com

CEDH

Publié le par Technifree

En parler sur le forum

Le permis de conduire dématérialisé se généralise avec France Identité

Expérimenté depuis mai 2023 dans trois départements, le permis de conduire dématérialisé s'étend à toute la France à compter du 14 février 2024. Il est disponible via l'application France Identité, dont la généralisation est confirmée par le ministère de l'Intérieur. Service-Public.fr fait le point sur ce nouveau double numérique.

Vous oubliez fréquemment votre permis de conduire ?

Vous oubliez fréquemment votre permis de conduire ?

Savez-vous que depuis le 14 février, vous avez la possibilité de l'enregistrer dans l'application France Identité et de le présenter dans sa version dématérialisée lors de tout contrôle routier ? Une version qui sera également acceptée prochainement pour les locations de véhicules, précise le communiqué du ministère de l'Intérieur.

Notez que le permis numérique ne remplace pas le permis physique mais vient en complément.

Comment dois-je procéder pour avoir mon permis numérique ?

Le permis numérique requiert une installation via l'application France Identité (sur Android ou iOS) :

• une fois l'application installée, la première étape est de charger votre identité numérique dans l'application de sorte que votre CNI apparaisse à l'écran : suivez la procédure indiquée pour l'importation de votre identité numérique. L'importation des données de votre CNI se fait par la lecture sans contact de la puce de la carte par le téléphone (via le protocole NFC) ;

• munissez-vous de votre permis de conduire : les 2 types de permis (rose à trois volets ou format carte bancaire) sont acceptés pour passer en version dématérialisée ;

• allez sur le site Mes points Permis pour y faire la demande de RIR (relevé d'information restreint) ;

• le RIR comporte un QR Code : scannez ce QR Code dans l'application et vous obtenez votre permis numérique dans l'application !

Attention : vous devez détenir une carte d'identité physique au nouveau format (format carte bancaire délivré depuis 2021) pour pouvoir utiliser France Identité.

Rappel: depuis septembre 2013, le permis rose cartonné à trois volets n’existe plus. Il a été remplacé par un titre au format carte de crédit, sécurisé (avec une puce électronique) et harmonisé au niveau européen.

Mais ce titre de conduite reste valable jusqu'au 19 janvier 2033.

Consultez la fiche de Service-Public.fr : Doit-on remplacer son permis de conduire rose cartonné par un nouveau modèle ?

lire la suite sur le site d'origine...

Publié le par La Direction de l'information légale et administrative (Premier ministre)

En parler sur le forum

Avec Sora, OpenAI impressionne dans la génération de vidéo

Un peu oublié par OpenAI, la génération de vidéo depuis un descriptif est pourtant un terrain occupé par la concurrence. Hier, la start-up a présenté son outil Sora capable de générer des petits films au réalisme impressionnant.

Si ChatGPT continue sa croissance, tout comme son homologue Dall-E pour les images, il faudra compter sur une troisième solution, Sora. OpenAI a présenté hier sa solution de génération de vidéo à partir de texte. Elle est capable de créer des animations d’une durée maximale d’une minute avec une très bonne qualité visuelle (résolution 1080p)

Si ChatGPT continue sa croissance, tout comme son homologue Dall-E pour les images, il faudra compter sur une troisième solution, Sora. OpenAI a présenté hier sa solution de génération de vidéo à partir de texte. Elle est capable de créer des animations d’une durée maximale d’une minute avec une très bonne qualité visuelle (résolution 1080p)

Sur le plan technique, OpenAI indique dans un document « nous formons des modèles de diffusion conditionnelle de texte conjointement sur des vidéos et des images d’une durée, d’une résolution et de ratio d'aspect variables ». La société se base sur la technologie des transformeurs (à la base des LLM) qui « opère sur les éléments spatio-temporels des vidéos et le code latent des images ». Et le résultat est là. Sora peut générer des scènes complexes avec plusieurs personnages, des types de mouvements spécifiques et des détails précis sur le sujet et l'arrière-plan. Le modèle comprend non seulement ce que l'utilisateur a demandé dans l'invite, mais aussi comment ces choses existent dans le monde physique.

Des défauts persistent et un accès limité

Si les premières démonstrations sont impressionnantes, OpenAI reste lucide sur Sora en reconnaissant quelques défauts. Le modèle comporte des faiblesses notamment sur la simulation précise des propriétés des scènes complexes. Par ailleurs, le modèle peut confondre les détails spatiaux d’une invite, confondant la gauche et la droite. Sur la partie temporelle, il peut avoir du mal à décrire avec précision des évènements qui se déroulent dans le temps, comme le suivi de la trajectoire d’une caméra spécifique.

En termes de disponibilité, Sora n’est distribué qu’à certaines personnes. La « red team » (équipe chargée d’évaluer les risques) est chargée d’analyser les zones critiques. OpenAI donne également accès à un certain nombre d'artistes visuels, de designers et de cinéastes pour obtenir des commentaires sur la manière de faire progresser le modèle afin qu'il soit le plus utile possible aux professionnels de la création. Une chose est sûre, la start-up entend bien se faire une place dans le marché de la génération de vidéo où la concurrence est déjà forte avec des acteurs comme Meta, Microsoft ou Runway.

Publié le par Jacques CHEMINAT (Le Monde Informatique)

En parler sur le forum

Intelligence artificielle : des députés proposent de faire de la CNIL l’autorité régulatrice

Dans un rapport parlementaire dévoilé mercredi, des députés formulent trente-trois propositions sur le sujet. Le gendarme de la vie privée a déjà annoncé il y a un an la création d’un service dédié à l’IA.

Faire de la Commission nationale de l’informatique et des libertés (CNIL), gendarme de la vie privée en matière numérique, le régulateur du secteur de l’intelligence artificielle (IA) générative est l’une des trente-trois propositions du premier rapport parlementaire consacré à l’intelligence artificielle, présenté mercredi 14 février à la commission des lois de l’Assemblée nationale.

Faire de la Commission nationale de l’informatique et des libertés (CNIL), gendarme de la vie privée en matière numérique, le régulateur du secteur de l’intelligence artificielle (IA) générative est l’une des trente-trois propositions du premier rapport parlementaire consacré à l’intelligence artificielle, présenté mercredi 14 février à la commission des lois de l’Assemblée nationale.

Faire de la Commission nationale de l’informatique et des libertés (CNIL), gendarme de la vie privée en matière numérique, le régulateur du secteur de l’intelligence artificielle (IA) générative est l’une des trente-trois propositions du premier rapport parlementaire consacré à l’intelligence artificielle, présenté mercredi 14 février à la commission des lois de l’Assemblée nationale.

La CNIL a annoncé en janvier 2023 la création d’un service consacré à l’IA, puis a présenté en mai un plan d’action relatif à ce domaine. « Les acteurs économiques du secteur semblent (…) partager le sentiment selon lequel la CNIL ne dispose pas des moyens suffisants pour contrôler efficacement ce nouveau secteur », insiste toutefois le rapport.

Les deux rapporteurs relèvent en outre vouloir départager les rôles de la CNIL et de l’Autorité de régulation de la communication audiovisuelle et numérique (Arcom), compétente en matière de régulation des plates-formes numériques : si les deux ont vocation à intervenir dans le domaine de l’IA, « il apparaît nécessaire de désigner l’une d’entre elles pour piloter cette nouvelle politique ».

L’essor de l’IA générative depuis un an, grâce au succès de ChatGPT (OpenAI), entraîne une course effrénée au développement et au déploiement de programmes informatiques capables de produire textes, sons et images, à partir d’une simple requête en langage courant.

Parmi les autres préconisations des députés figurent l’étiquetage des contenus produits par une IA générative en matière de propagande électorale, la nomination d’un ambassadeur dans ce domaine « pour suivre les discussions internationales autour de sa régulation » et la pénalisation des hypertrucages (plus connus sous l’appellation « deepfakes » en anglais), dès lors qu’ils sont réalisés sans le consentement de la personne concernée.

Plusieurs « deepfakes » ont fait parler d’eux ces dernières semaines, dont un faux message téléphonique du président américain, Joe Biden, avant la primaire démocrate du New Hampshire, à la fin de janvier.

Ce rapport parlementaire est issu d’un travail de plusieurs mois, durant lesquels ont été auditionnées une cinquantaine de personnes, membres de l’administration et d’autorités administratives indépendantes, universitaires et personnes issues du monde de l’entreprise.

A lire : Rapport d'information sur les défis de l’intelligence artificielle générative en matière de protection des données personnelles et d’utilisation du contenu généré.

Source : Le Monde avec AFP

Publié le

En parler sur le forum

Patchez Outlook : cette faille critique est particulièrement simple à exploiter (CVE-2024-21413)

Une nouvelle faille de sécurité présente dans Outlook mérite une attention particulière : déjà parce qu'elle est critique, mais aussi et surtout, parce qu'elle peut être exploitée de façon très simple par un attaquant non authentifié. Il va falloir s'en protéger rapidement. Faisons le point.

À l'occasion du Patch Tuesday de Février 2024, Microsoft a corrigé un ensemble de vulnérabilités dans ses produits. Parmi elle, il y a une faille de sécurité critique qui affecte directement le client de messagerie Outlook et ses utilisateurs : CVE-2024-21413. En lisant la suite de cet article, vous comprendrez qu'elle sera surement utilisée dans le cadre de campagnes de phishing...

À l'occasion du Patch Tuesday de Février 2024, Microsoft a corrigé un ensemble de vulnérabilités dans ses produits. Parmi elle, il y a une faille de sécurité critique qui affecte directement le client de messagerie Outlook et ses utilisateurs : CVE-2024-21413. En lisant la suite de cet article, vous comprendrez qu'elle sera surement utilisée dans le cadre de campagnes de phishing...

Tout d'abord, sachez que sur une machine vulnérable, c'est-à-dire avec un Outlook qui ne bénéficie pas du nouveau correctif de sécurité, cette faille de sécurité peut-être exploitée à l'aide d'un e-mail qui contiendrait un lien malveillant. Il suffit que l'utilisateur ouvre l'e-mail ou qu'il l'affiche via le panneau de prévisualisation pour que l'attaque se déclenche. Microsoft le précise de façon explicite dans son bulletin de sécurité : "Le volet de prévisualisation est-il un vecteur d'attaque pour cette vulnérabilité ? Oui, le volet de prévisualisation est un vecteur d'attaque." - Le tout sans aucune interaction de la part de l'utilisateur, si ce n'est qu'il doit cliquer sur l'e-mail.

De plus, cette vulnérabilité permet d'outrepasser l'ouverture en mode protégé ! En principe, cette fonctionnalité de sécurité est là pour "bloquer" le contenu malveillant ou externe, grâce à l'ouverture du fichier en lecture seule. Dans le cas présent, le fichier malveillant s'ouvrira en mode édition, ce qui signifie que tous ses composants internes seront chargés.

Pour finir, cette vulnérabilité offre la possibilité à l'attaquant d'élever ses privilèges. Microsoft précise :

"Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges élevés, notamment des fonctionnalités de lecture, d'écriture et de suppression."

Une vulnérabilité baptisée Moniker Link

Cette faille de sécurité a été découverte par Haifei Li, chercheur en sécurité chez Check Point. Un rapport complet a été mis en ligne sur le site de Check Point pour apporter des précisions techniques sur cette vulnérabilité baptisée Moniker Link.

lire la suite sur le site d'origine...

Publié le par Florian BURNEL (IT Connect)

En parler sur le forum

Electricité abondante et Open Source, deux atouts de la France dans l’IA selon Bruno Le Maire

A l’occasion de l’événement WAICF 2024 sur l’intelligence artificielle dont La Revue du Digital est partenaire, Bruno Le Maire, ministre de l’Economie et des Finances, s’est montré volontaire en matière d’IA, s’est distribué quelques satisfecits sur le sujet et souligné les atouts français, en particulier la disponibilité d’énergie électrique abondante et le choix de l’Open Source.

Le ministre a fait des propositions un peu lointaines comme la création d’une place de marché des contenus sous copyright tout en mettant en lumière les enjeux de civilisation qui se cachent derrière l’IA générative. Lors de l’événement, le 9 février, il était accompagné par Marina Ferrari pour sa première sortie en tant que secrétaire d’Etat au numérique.

Le ministre a fait des propositions un peu lointaines comme la création d’une place de marché des contenus sous copyright tout en mettant en lumière les enjeux de civilisation qui se cachent derrière l’IA générative. Lors de l’événement, le 9 février, il était accompagné par Marina Ferrari pour sa première sortie en tant que secrétaire d’Etat au numérique.

Le texte de l’AI Act est plus équilibré qu’au départ

Tout d’abord, Bruno Le Maire est revenu sur l’AI Act, entériné le 2 février dernier et qui va encadrer le développement et l’usage de l’IA en Europe. Le ministre montre de la satisfaction vis à vis des résultats obtenus par la France pour que le texte soit moins contraignant.

Je me suis battu avec le Président de la République pour que le futur règlement européen n’accable pas de règles, de contraintes et de normes notre intelligence artificielle. Je pense que le résultat est plus équilibré qu’au départ. Continuons ce combat pour l’innovation

Sur le sujet de la régulation, il joue la carte du bon sens et répète à l’envi qu’il faut d’abord innover avant de réguler quoi que soit. « Réguler c’est bien, innover c’est mieux » dit-il. Il pointe que maîtriser une technologie est la meilleure des régulations.

C’est très bien de réguler, c’est nécessaire. C’est encore mieux de maîtriser nos innovations, de maîtriser nos propres modèles de fondations, maîtriser nos propres modèles de développement et d’inférence pour garantir que l’intelligence artificielle respecte nos valeurs et notre culture » ajoute-t-il. « La maîtrise de l’innovation est une bien meilleure protection de notre culture, de nos intérêts et de nos valeurs que la plus ferme des régulations

En introduction de son discours, il n’hésite pas à revendiquer la 1ère place pour la France en Europe en matière d’IA.

Ma conviction est que la France est la 1ère nation en Europe sur l’intelligence artificielle. Et nous devons le rester !

Une électricité abondante grâce au nucléaire

Côté points forts de la France en matière d’IA, il met en avant la disponibilité d’une électricité abondante grâce au nucléaire afin d’alimenter les Data Centers et l’IA générative.

La France est le seul pays en Europe à disposer de volumes d’électricité dé-carbonée suffisants pour accueillir des super calculateurs. La France en disposera encore plus à la suite de la décision de la construction de 6 nouveaux EPR

Il indique que les centres de données plus puissants aujourd’hui consomment plusieurs centaines de mégawats

A l’avenir, un centre de données stratégique va consommer jusqu’à 1 Giga watt, la moitié de la capacité d’un EPR

C’est l’équivalent de la consommation en énergie d’une ville de 500 000 habitants. Aucune autre nation européenne que la France ne produira suffisamment d’électricité dé-carbonée pour rester un centre stratégique d’accueil de l’IA.

Autre enjeu, Bruno Le Maire veut passer à la puissance supérieure en matière de financement. Il propose de créer une union des marchés de capitaux en Europe.

Des dizaines de milliards d’euros d’investissement sont nécessaires. Quand nous misons 3 milliards d’euros, les Américains mettent 60 milliards. Nous devons donc jouer collectif, garantir des financements européens

lire la suite sur le site d'origine...

Publié le par La Revue Digitale

En parler sur le forum